hash : 6dfce07abc39e5d6aebd74a1850ad65cc6ce10a8540b551c4f6d441ec4cf48ab (sha256)

kimsuky 악성코드는 많이 알려져 있다시피 APT (A ; advanced, P : persistent, T : threat) 공격을 하게 되는데, 이 APT 공격은 쉽게 말하면 자신이 목표로한 타겟만 계속해서 지속적으로 공격하는 것이다.

그래서 나는 이 샘플 파일을 얻기 위해 kimsuky 키워드로 트위터에 검색을 해서 hash를 알아낸 뒤 hybrid-analysis 사이트에서 샘플을 다운 받았다.

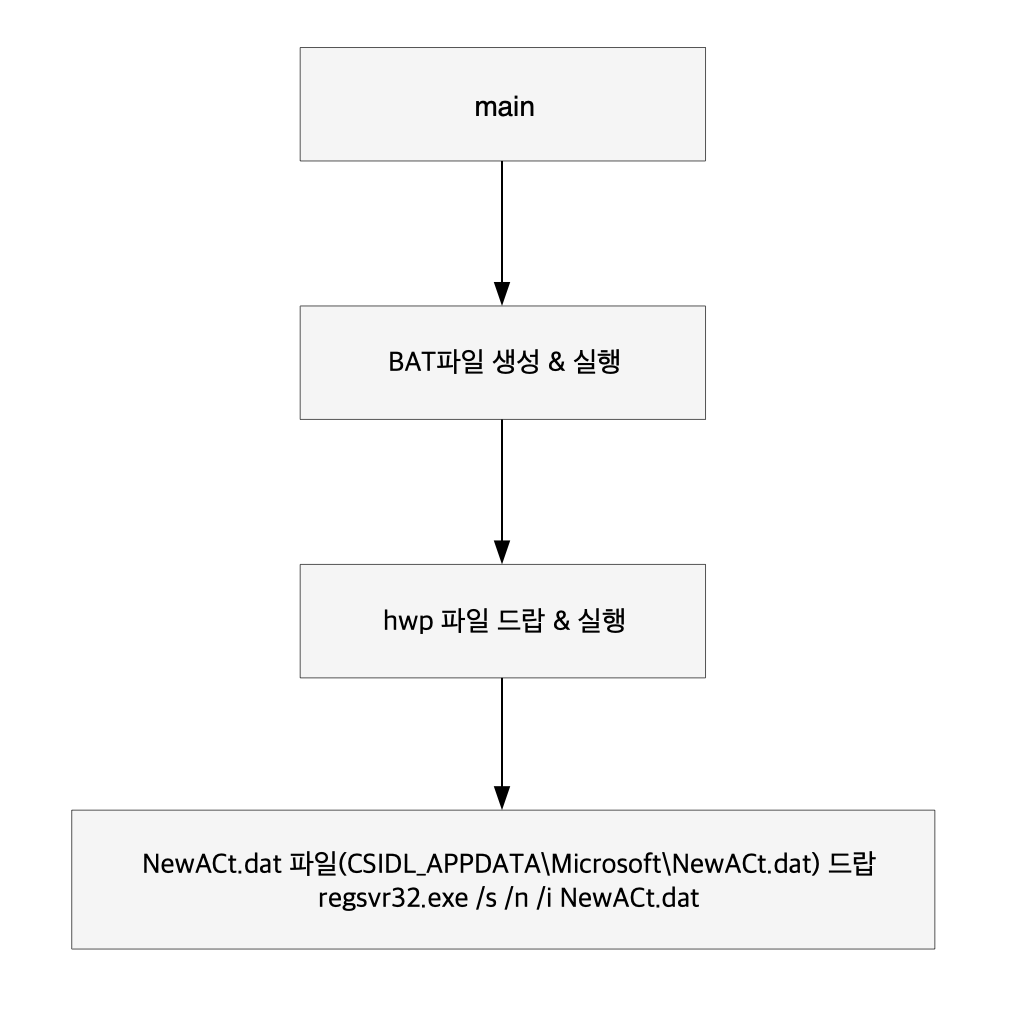

이 악성코드가 하는 일은 간단하다. 2개의 파일을 생성 & 실행 하는 것이다. 생성은 Resource데이터를 이용하여 CreateFileA 함수를, 실행은 ShellExecuteA()함수를 사용하게 된다.

파일 드랍

// Self = exe 악성코드 자신

// Filename = [TempPath]rns.bat

:Repeat1

del [Self]

if exist [Self] goto Repeat1

del [Filename]자신과 bat 파일을 지움으로서 자신의 파일을 은닉하게 된다.

이런식으로 bat파일이 생성된다.

또한 일부로 오타를 낸듯한 확장자를 가진 파일이 생성된다.

이 파일을 hex editor로 열어본 결과

exe 파일이다.

hwp 파일은 CreateFileA에서 오류가 발생하여서 파일을 생성하지 못하는 모습이 확인되었다. 그렇지만 강제로 파일명을 수정해서 억지로 생성하는데에는 성공했다.

강제로 얻어낸 hwp 파일의 미리보기 모습이다.

그러나 hwpscan에서의 취약점 검사도 통과했고, hybrid-analysis의 분석 보고서에도 hwp 파일이 추출되었다는 내용은 없었으니 아마 은신하기 위한 가짜 데이터&루틴이 아닐까 추측된다.

'악성코드 분석' 카테고리의 다른 글

| 64 bit 악성코드 (0) | 2020.04.07 |

|---|---|

| 안티 가상머신 (0) | 2020.03.07 |

| 안티 디버깅 기법 (0) | 2020.03.06 |

| 안티 디스어셈블리 (0) | 2020.03.04 |

| 네트워크 시그니쳐 생성 (0) | 2020.03.01 |